獵影追蹤:APT-LY-1009使用VenomRAT以及Telegram Bot針對(duì)亞美尼亞政府的攻擊活動(dòng)分析

近日,安恒信息獵影實(shí)驗(yàn)室在在日常威脅狩獵過(guò)程中發(fā)現(xiàn)一例上傳自亞美尼亞的惡意LNK文件,文件運(yùn)行后將加載遠(yuǎn)程HTA文件,執(zhí)行多段腳本指令,下載惡意文件加載器,并釋放誘餌文件,最終在內(nèi)存中加載開(kāi)源遠(yuǎn)控木馬Venom RAT。

針對(duì)亞美尼亞共和國(guó)政府的APT組織

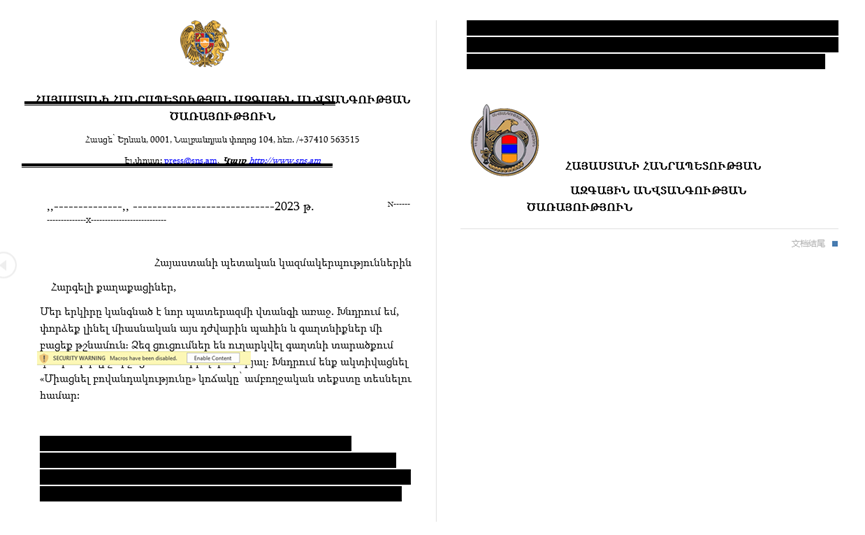

在2023年9月,獵影實(shí)驗(yàn)室首次捕獲亞美尼亞首都耶烈萬(wàn)上傳的包含有惡意宏代碼的文檔,宏代碼運(yùn)行后將下載用于執(zhí)行腳本指令的惡意文件,最后在內(nèi)存中加載Venom RAT。

鑒于23年9月與今年1月捕獲的兩條攻擊鏈的目標(biāo)相似性、攻擊武器一致性,以及網(wǎng)絡(luò)基礎(chǔ)設(shè)施存在的關(guān)聯(lián)性,我們認(rèn)為該組織可以作為未知威脅組織進(jìn)行跟蹤及披露,并將此事件背后的威脅組織標(biāo)記為APT-LY-1009(暗爪鷹、Darkclaw Eagle)并進(jìn)行跟蹤。

除開(kāi)源惡意軟件Venom RAT的使用外,我們還在APT-LY-1009的網(wǎng)絡(luò)資產(chǎn)上發(fā)現(xiàn)了其用于竊取目標(biāo)主機(jī)信息,進(jìn)行上傳下載的Telegram Bot。

根據(jù)樣本中包含的PDB路徑,我們將該信息竊取器命名為Mohlat Stealer。該組織開(kāi)發(fā)并使用了C#、Rust兩個(gè)版本的Mohlat,部分還使用UPX進(jìn)行了加殼。

跟蹤發(fā)現(xiàn),APT-LY-1009(暗爪鷹、Darkclaw Eagle)的幾次攻擊活動(dòng)均針對(duì)亞美尼亞共和國(guó)政府工作人員。

攻擊鏈復(fù)盤(pán)

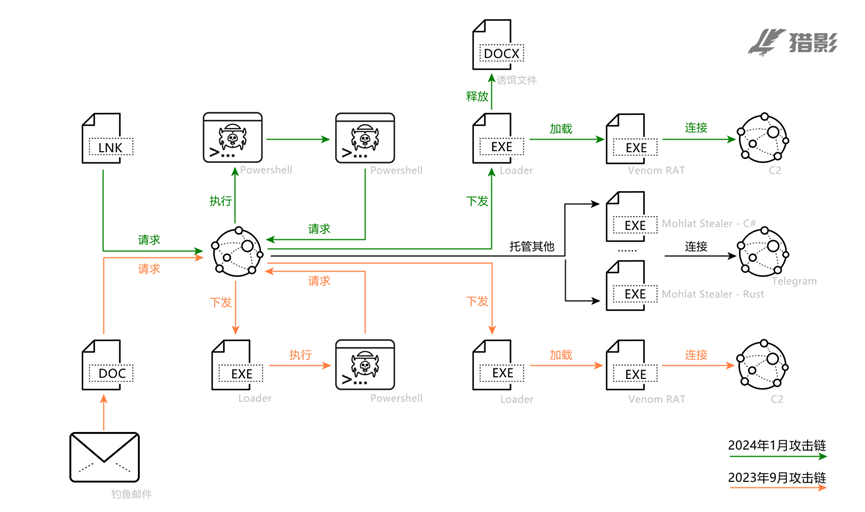

我們捕獲的兩條較為完整攻擊鏈如下:

2023年9月攻擊活動(dòng):

釣魚(yú)郵件附件DOC文件,帶有惡意宏代碼,運(yùn)行后請(qǐng)求遠(yuǎn)程服務(wù)器,下載用于執(zhí)行Powershell的EXE文件,Powershell指令執(zhí)行后,進(jìn)一步下載Loader,最終在內(nèi)存解密加載Venom RAT。

2024年1月攻擊活動(dòng):

LNK文件運(yùn)行后執(zhí)行遠(yuǎn)程VBScript代碼,其中包含一段Base64編碼后的Powershell指令,執(zhí)行加載下一階段Powershell指令,隨后下載Loader,最終在內(nèi)存中解密運(yùn)行Venom RAT。

除上述攻擊鏈外,我們還通過(guò)其網(wǎng)絡(luò)基礎(chǔ)設(shè)施關(guān)聯(lián)到其他由亞美尼亞提交的釣魚(yú)URL鏈接。其中有文件與上述攻擊鏈中的誘餌文件同名,有文件運(yùn)行后以亞美尼亞政府職位空缺公告為誘餌,最后下發(fā)的惡意組件包括C#與Rust兩個(gè)版本,均鏈接至Telegram Bot,目標(biāo)為竊取用戶(hù)主機(jī)文件。

下載方式

掃碼or復(fù)制網(wǎng)址

《APT-LY-1009使用VenomRAT以及Telegram Bot針對(duì)亞美尼亞政府的攻擊活動(dòng)分析》報(bào)告為安恒研究院獵影實(shí)驗(yàn)室獨(dú)家發(fā)布,如對(duì)此研究感興趣或欲了解報(bào)告更多詳細(xì),請(qǐng)前往下載。

方式一:掃描下方二維碼即可下載

方式二:“安恒研究院”頁(yè)面底部【資料下載】處獲取

或可復(fù)制鏈接打開(kāi):http://www.13623317815.com/product/cloud250.html

方式三:聯(lián)系安恒信息當(dāng)?shù)厣虅?wù)人員獲取

相關(guān)推薦

- 萬(wàn)字長(zhǎng)文解讀丨國(guó)務(wù)院常務(wù)會(huì)議審議通過(guò)《網(wǎng)絡(luò)數(shù)據(jù)安全管理?xiàng)l例(草案)》

- 安恒信息2025屆恒星計(jì)劃秋季校園招聘正式啟動(dòng)!

- 首批!安恒信息獲得國(guó)家信息安全服務(wù)安全運(yùn)營(yíng)類(lèi)二級(jí)資質(zhì)!

- 電力安全,恒久守護(hù)——安恒信息電力物聯(lián)資產(chǎn)管控解決方案

- 一圖解讀|安恒信息2024年半年報(bào)

- 恒腦一周年:初生牛犢,銳不可當(dāng)

- 2024太陽(yáng)島企業(yè)家年會(huì)丨范淵:以新技術(shù)新思維護(hù)航人工智能安全發(fā)展

云安全

云安全 大數(shù)據(jù)安全態(tài)勢(shì)感知

大數(shù)據(jù)安全態(tài)勢(shì)感知 物聯(lián)網(wǎng)安全

物聯(lián)網(wǎng)安全 工業(yè)互聯(lián)網(wǎng)安全

工業(yè)互聯(lián)網(wǎng)安全 安全管理

安全管理 數(shù)據(jù)安全

數(shù)據(jù)安全 網(wǎng)絡(luò)安全

網(wǎng)絡(luò)安全 應(yīng)用安全

應(yīng)用安全 商用密碼

商用密碼 端點(diǎn)安全

端點(diǎn)安全 新型智慧城市

新型智慧城市 開(kāi)發(fā)安全

開(kāi)發(fā)安全 云原生安全

云原生安全 網(wǎng)絡(luò)空間靶場(chǎng)

網(wǎng)絡(luò)空間靶場(chǎng)

運(yùn)營(yíng)管理服務(wù)

運(yùn)營(yíng)管理服務(wù)