媒體報道

全文下載 | 三萬字《防數據勒索解決方案》讓關基保護實現真實場景落地

近日,美國政府宣布懸賞高達1000萬美元,以獲取幫助識別或追蹤臭名昭著的“黑暗面”(DarkSide)黑客組織頭目的信息。美國執法部門此前宣稱,該黑客組織是5月份導致美國燃油管道公司Colonial Pipeline癱瘓的勒索軟件攻擊的幕后黑手。那次襲擊導致一條5500英里長的向美國東海岸提供燃料的管道關閉,造成汽油短缺。Colonial最終以加密貨幣的形式向黑客支付近500萬美元的贖金。美國燃油管道事件被不少美媒定性為 “美國有史以來最具破壞性的數字勒索事件之一”。

勒索軟件對關基危害巨大

勒索軟件是目前網絡空間中最具破壞性且傳播廣泛的一種惡意軟件,近年來持續肆虐,已成為威脅網絡安全的主要“殺手”。

2016年3月,網絡攻擊導致孟加拉國央行8100萬美元被竊;2017年,Petya勒索病毒暴發,歐洲多個國家被大規模攻擊,尤其烏克蘭的政府機構、銀行、企業等均遭大規模攻擊,甚至烏克蘭副總理的電腦也遭受攻擊;2019年6月,世界最大飛機零件供應商之一ASCO遭遇勒索病毒攻擊,生產環境系統癱瘓,千名員工被迫帶薪休假;2019年10月,全球最大的助聽器制造商之一Demant遭受勒索病毒入侵,損失高達9500萬美元;2019年12月,一個名為Maze的黑客組織攻擊了佛羅里達州彭薩科拉市,該市電話、市政熱線、電子郵件服務器和賬單支付系統遭到破壞;2020年底,電子巨頭富士康在在墨西哥的一家工廠遭遇數據勒索攻擊,一度造成這家工廠停工減產;2021年,美輸油管道運營商、華盛頓警局接連“中招”,被索高額贖金,國家一度進入緊急狀態。

有研究表明,在未來國際網絡空間戰場上,攻擊者對勒索軟件的利用將不再局限于經濟牟利,而更多轉向純粹的國家級破壞活動。一言以蔽之,針對關鍵信息基礎設施的攻擊可能會對國家的運作能力造成“破壞性影響”。

抽絲剝繭分析勒索攻擊作案路徑

安恒信息董事長范淵曾在接受央視采訪時曾表示,勒索病毒以及它的變種是一種非常典型的網絡安全的例子。面對勒索攻擊,如果提前預防,成本可能是事后的百分之一、甚至千分之一。下一步很有必要針對關鍵、敏感的新型關鍵性基礎設施快速做好對勒索病毒變種為代表的網絡安全防范工作。

面對現代勒索軟件攻擊甚囂塵上的現狀和挑戰,安恒信息在實踐基礎上輸出多達三萬字的全面體系化《防數據勒索解決方案》。方案從具體案例切入:

舉個例子:富士康被勒索事件

2020年底,電子巨頭富士康在在墨西哥的一家工廠遭遇數據勒索攻擊,攻擊者聲稱,加密了超過1,000臺服務器,竊取了100 GB的未加密文件,并刪除了20-30 TB的備份,勒索者還在數據泄露站點上發布部分數據。數據勒索者索要1804.0955 BTC贖金,約為35,000,000美元(約合2億人民幣),一度造成這家工廠停工減產。

以此事件為例,勒索組織并不是僅僅將數據加密,而是滲透、竊取、泄露、破壞、加密相結合,由此可見,在實施企業數據勒索的過程中,勒索組織又有進一步的精細化分工。在對企業進行數據勒索時,勒索病毒反而成為最后實現勒索的工具,數據勒索過程與APT攻擊有相似的攻擊鏈,描述如下:

-

入侵內網:通過網站掛馬、垃圾郵件、病毒、木馬、社會工程等方式,甚至是APT攻擊,勒索組織進入用戶內網;?

-

內網踩點:獲取一部分資源的控制權限后,勒索組織會建立隱蔽通信通道進行遠程控制,也為竊取數據建立數據傳輸通道;

-

勒索組織會通過掃描探查、數據監聽、記錄分析等方式,了解用戶內網的資源分布情況,到薄弱環節和有漏洞的系統,重點探查數據庫服務器、備份服務器的數據較為集中的系統。

-

橫向滲透:通過系統漏洞、口令攻擊等方式獲取更多系統的控制權,尤其是獲取數據庫權限,為竊取數據和實施勒索做準備;

-

竊取數據:將數據庫中存儲的數據復制或者外發到黑客控制的服務器,分析實施勒索的定價,勒索不成也可以賣到暗網上。

-

刪除備份:數據備份是能否成功勒索的最大障礙,勒索者會找到數據備份系統,并刪除備份數據,破壞備份機制,防止受害者因為可以利用備份恢復數據,不付贖金造成勒索失敗;

-

加密數據:對數據進行加密,造成業務系統崩潰或者數據庫宕機,一般選在晚上和周末,等用戶發現系統異常時,已經來不及做響應;

-

實施勒索:從多個維度進行勒索,包括數據加密造成的生產停頓或者經營困難,威脅將下載的數據對媒體公開、出售給競爭對手、對企業高管進行人身攻擊,逼迫受害人就范。如果勒索不成,被下載的數據會被在暗網出售,彌補勒索組織的損失。

結論:即便支付了贖金還有可能由于技術原因數據恢復失敗,泄露的數據也可能重新包裝后進入暗網。

堅守積極防御之道

沿著數據勒索攻擊鏈:入侵內網→內網踩點→橫向滲透→竊取數據→刪除備份→加密數據→實施勒索的每個步驟,《防數據勒索解決方案》提出要建立涵蓋事前檢測預防、事中監測防御、事后恢復溯源的縱深防御體系,將數據勒索風險降到最低。

事前檢測預防覆蓋的場景主要包含:主機安全及管理(EDR)、防垃圾郵件、關鍵數據識別、安全評估檢查、安全意識、應急演練等。

事中檢測防御采取的安全措施包括:數據庫審計、數據庫蜜罐、APT攻擊預警、用戶行為分析(UEBA)、數據分析處置等。

事后恢復溯源的舉措方法主要包括:數據備份與恢復、備份物理保護、應急響應、談判專家、網絡保險等。

結合客戶真實業務場景的痛點、需求,為客戶量身定制的防勒索體系詳細設計,可以通過下載解決方案全文獲取。

安恒信息《防數據勒索解決方案》

掃描二維碼下載

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態勢感知

態勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

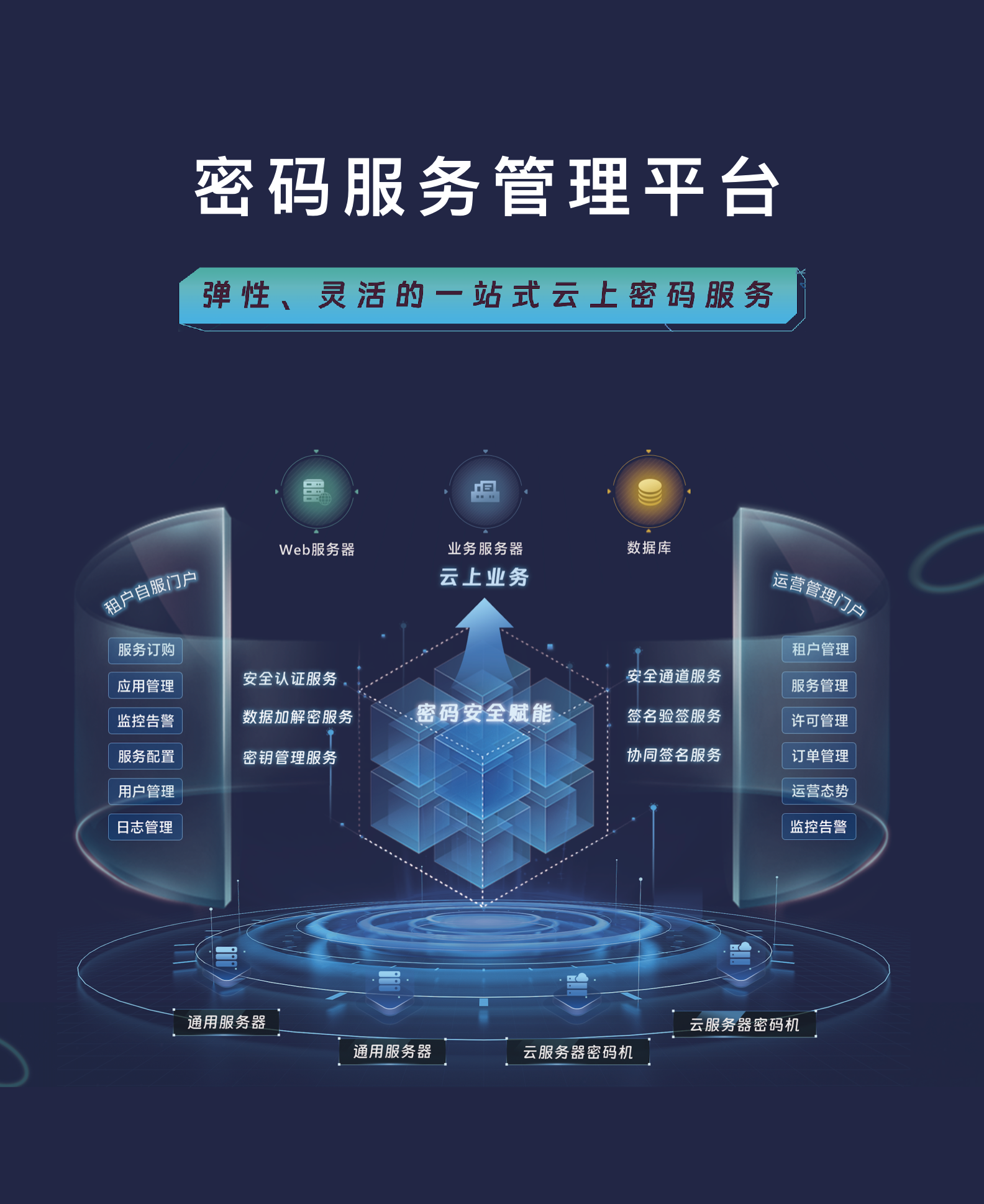

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業互聯網安全

工業互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務