多家高校DNS服務器遭受攻擊?安恒信息應對方法來了

近日,安恒信息MSS安全托管運營團隊監測到國內多家高校DNS服務器遭受攻擊。安恒信息MSS團隊第一時間對攻擊情況進行了通告,針對多個受害用戶開展應急響應工作,并協助用戶恢復網絡。

安恒信息MSS安全托管運營團隊通過對事件進行深度排查及溯源分析,還原出本次DNS攻擊核心過程:

1.攻擊者通過技術手段獲取目標暴露在公網的DNS服務器IP地址;

2.攻擊者對DNS服務器目標發送了大量偽造的DNS請求數據包,進行DDoS反射攻擊(DNS攻擊數據包的特征:源IP偽造與DNS服務器同網段的IP地址,請求的域名為cqxqjx.com等隨機域名)

3.目標DNS服務器在收到請求后,在本地緩存中未發現相關記錄,隨即發起遞歸查詢,在等待結果中消耗了大量的網絡資源。同時,由于數據包中源IP大多為偽造的同網段IP,服務器會發起ARP請求查詢對應IP的MAC地址,若同網段中無真實IP響應請求,會造成物理地址獲取超時,加劇網絡資源消耗。

針對此類攻擊,用戶可以使用以下防御措施進行應對:

DNS服務器

1.禁止相關域名的解析。通過對目前的攻擊流量進行統計,攻擊者請求的域名主要為:

b.cqxqjx.com?

c.lzn376.com?

d.fow757.com?

e.wym317.com

2.(臨時)對DNS服務器同網段IP或域名進行限速或丟包。

防火墻

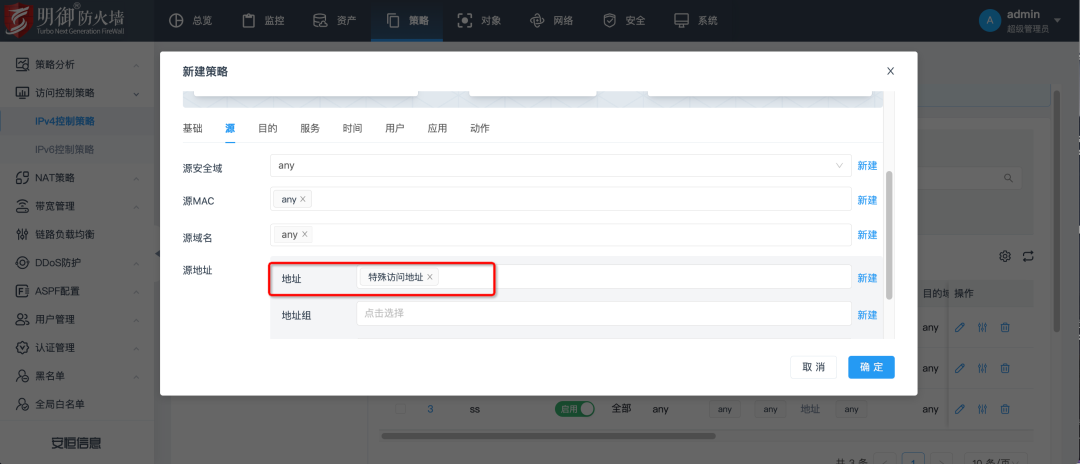

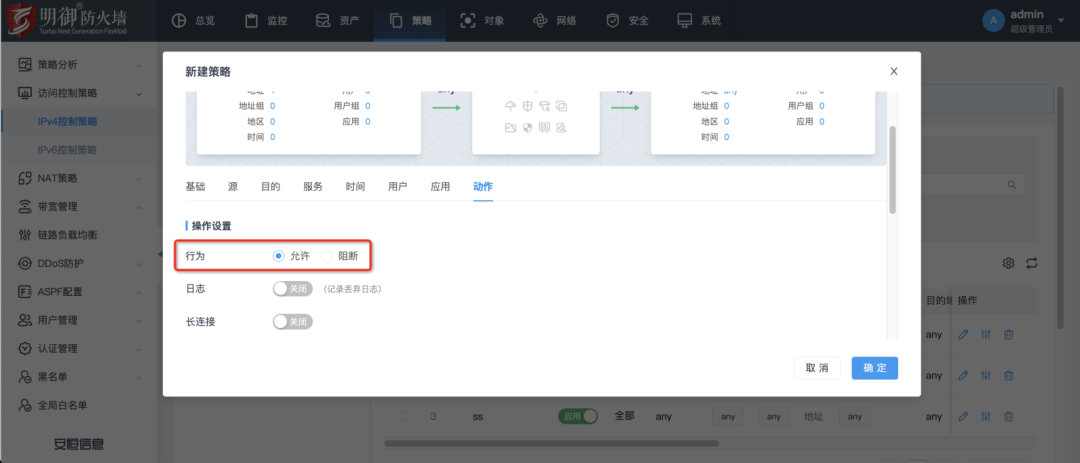

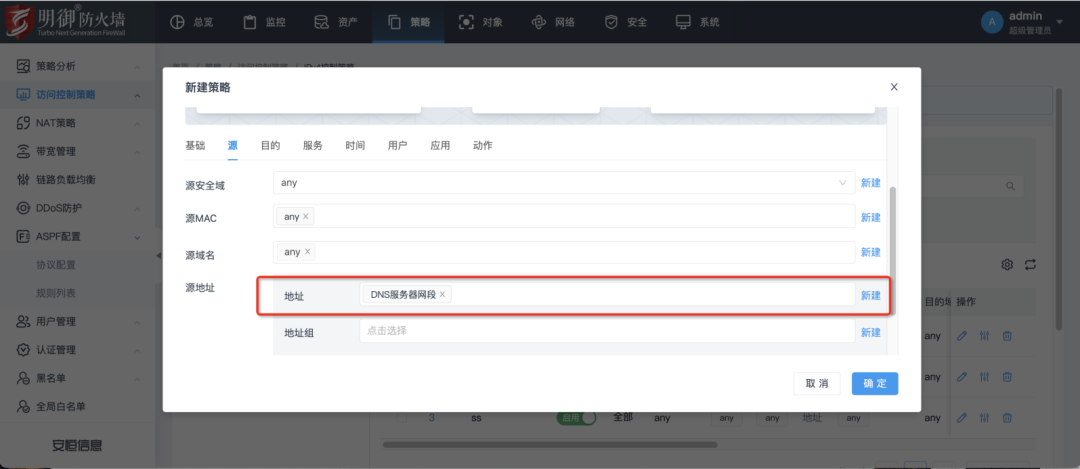

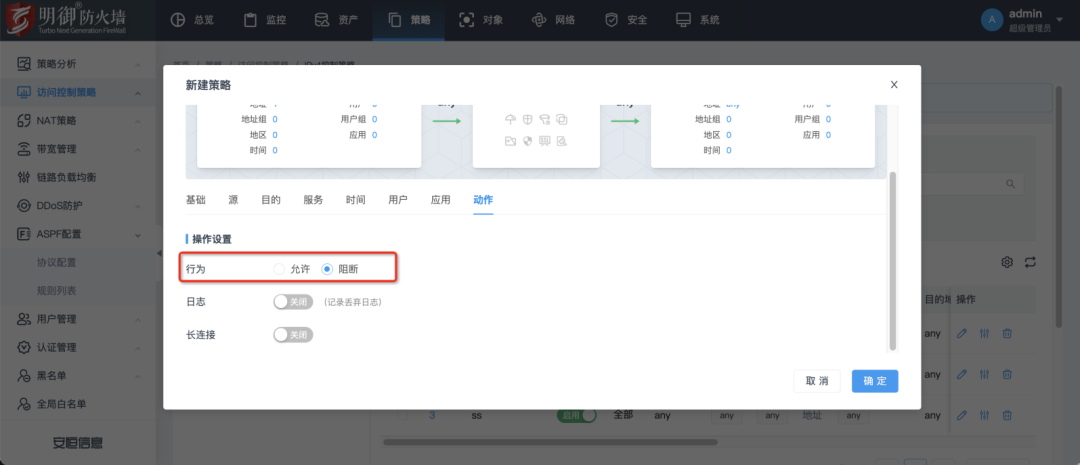

(以下以安恒信息明御防火墻DAS-?TGFW為例)

1.配置訪問控制策略:默認拒絕所有對DNS的訪問,特殊訪問需求配置獨立訪問策略(適用于DNS服務器無需向外暴露)

2.配置訪問控制策略:禁止來源于外網,源IP為DNS服務器同網段IP的DNS請求(適用于DNS服務器需要對外開啟)。

路由器

1.在核心網絡設備上啟用uRPF安全校驗機制,但要注意網絡拓撲、包過濾模式和反向路由表的配置,以確保能夠進行正確的驗證和防護,避免合法數據包的誤攔截。

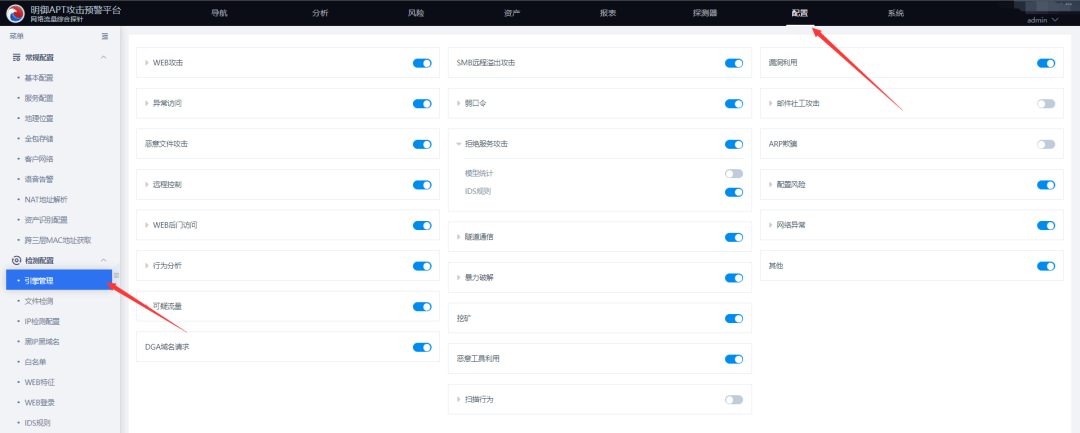

流量監測

通過流量檢測設備對模型、閾值做定制化調整,精準捕獲攻擊者所請求的高頻域名,實現此類攻擊的有效檢測。

(以下以安恒明御APT攻擊預警平臺為例,AiNTA流量審計分析系統配置流程相似)

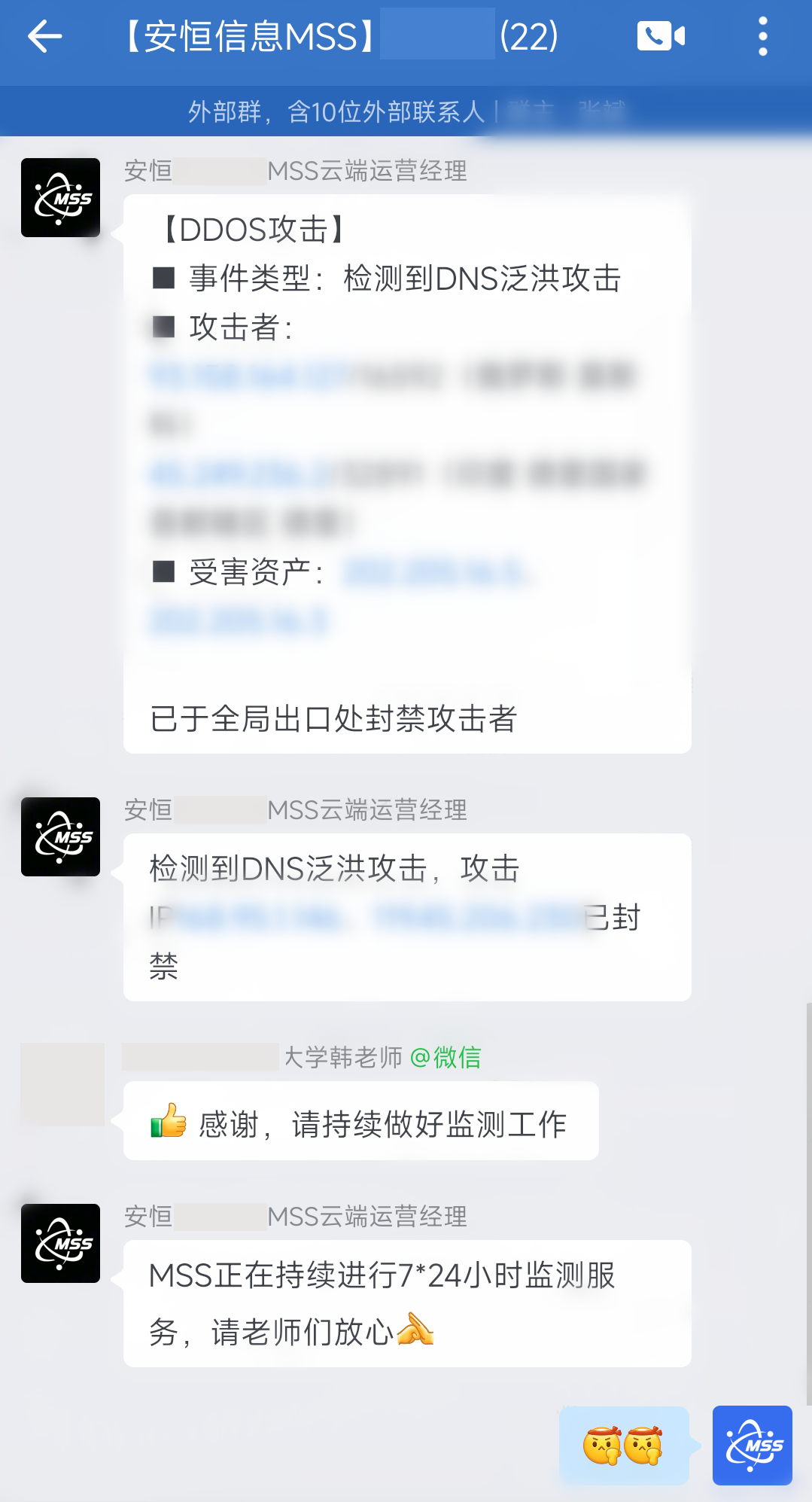

安全托管運營服務MSS

針對正在使用安全托管運營服務MSS的用戶,MSS安全運營團隊將根據單位流量情況與設備負載狀況為您定制化調優DDoS攻擊檢測模型,并持續進行7*24威脅監測分析,MSS將在監測到真實攻擊后第一時間通知給安全負責人,并協助完成事件處理。

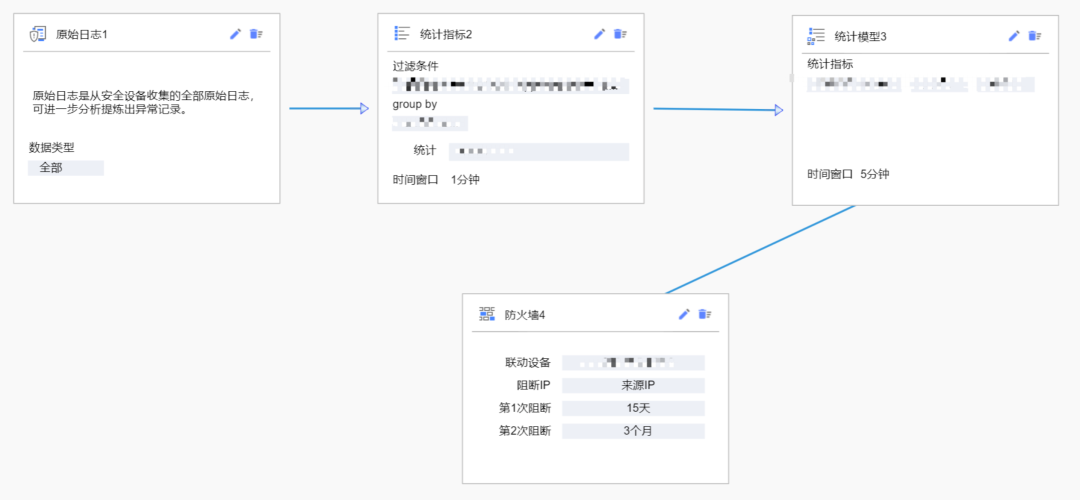

同時,MSS安全托管運營團隊也支持通過AiLPHA?SOAR安全編排與協同響應管理平臺,實現多廠商防火墻設備聯動,針對類似的DDoS攻擊進行聯動阻斷,或獲通過Ailpha內置的安全編排自動化與響應組件,實現自動化響應:

若您對此類攻擊現象或設備配置方法有任何疑問,歡迎您隨時聯系當地安恒信息技術人員。若您需要MSS服務保障業務安全,可隨時聯系當地安恒信息銷售經理獲得支持。

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態勢感知

態勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業互聯網安全

工業互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務