網絡安全組合拳:揭秘MDR服務中的EDR

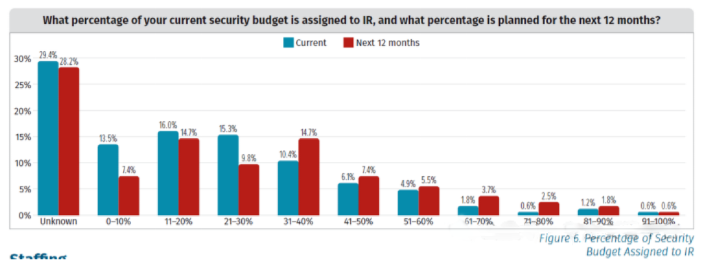

隨著攻擊手段的不斷演進,國內外單位遭受無差別網絡攻擊日益頻繁,應急響應(IR)自然成為單位網絡安全建設過程中的一個重要方向。以SANS發(fā)布的《2023IncidentResponse》報告中數據為例,大部分預算清晰的受訪者表示IR預算占整個安全預算在30%以內,體現了單位對IR非常重視。

但在當前經濟環(huán)境和安全投入產出難衡量的大背景下,大部分單位備受預算困擾。因此MDR(ManagedDetectionandResponse)服務應運而生,即通過遠程專家團隊的方式,為廣泛的用戶提供7*24小時的威脅檢測、研判、響應、處置服務,而接入工具的選擇此時就格外關鍵。

?

?

相輔相成,終端安全不可缺

?

伴隨著前些年的態(tài)勢感知建設,大部分單位已經具備了NDR類網絡檢測工具,因此近七成單位的首要選擇是將NDR類設備接入安全托管運營服務平臺MSSP,不經意間忽略了EDR的能力,其實EDR的獨特能力包括且不限于:

終端設備活動:

EDR可以監(jiān)視和記錄終端設備上的活動,包括文件操作、進程啟動、注冊表修改等。這些活動信息對于分析和識別惡意行為非常有用,而NDR通常無法直接獲取到這些終端級別的細節(jié)。

文件指紋信息

EDR可以記錄文件的詳細指紋信息,包括文件的哈希值、創(chuàng)建時間、修改時間等。這些信息對于檢測文件是否是已知的惡意文件非常有用,但是NDR一般無法獲得這些細節(jié)。

系統(tǒng)日志:

EDR通常可以收集和分析終端設備的系統(tǒng)日志,這些日志包含了關于系統(tǒng)狀態(tài)、登錄信息、網絡連接等方面的信息,有助于檢測異常活動和攻擊行為。

終端性能指標

EDR可以監(jiān)控終端設備的性能指標,如CPU利用率、內存利用率、網絡帶寬使用情況等。這些指標可以幫助識別異常活動或惡意軟件的存在,但NDR一般無法獲取到這些終端性能數據。

?

?

1+1>2,強強聯合、落地實踐

?

場景一:

勒索病毒攻擊服務器

概述:攻擊者利用服務器漏洞,在某公司服務器上植入勒索病毒,導致服務器上存儲的關鍵數據被加密。NDR通過監(jiān)測網絡層面的異常行為和流量模式來識別威脅跡象,而EDR則通過深入分析服務器終端的行為數據來確定病毒的具體活動。

01

發(fā)現異常數據傳輸

(NDR完成檢測):

NDR監(jiān)測到服務器與多個不尋常的外部IP地址之間有異常的數據傳輸,數據包的發(fā)送頻率和大小與正常的服務器活動不符,這些IP地址與已知的惡意活動有關。因此NDR觸發(fā)了警報,MSSP平臺提醒遠程服務團隊介入。

02

發(fā)現異常行為與鏈接

(EDR完成檢測):

EDR同時檢測到服務器上有相關告警,該進程嘗試訪問和修改大量文件。同時發(fā)現該進程對文件進行了異常的加密操作并嘗試與外部C&C服務器建立連接。

03

展開攔截與處置

(EDR完成攔截與處置):

遠程服務團隊通過分析,使用EDR將受感染的服務器從網絡中隔離,以防止病毒傳播到其他系統(tǒng);同時利用EDR在異常服務器上完成對應處置工作。

04

遠程服務團隊的事后復盤:

上述工作結束后,遠程服務團隊利用NDR+EDR收集的數據,對攻擊進一步分析,完整復盤本次攻擊的來源、利用的漏洞、以及受影響的范圍,并協(xié)助用戶修復了可被利用的漏洞。

場景二:

FRP進行未經授權的訪問

概述:攻擊者利用FRP工具進行未經授權的訪問。NDR完成檢測到異常的網絡流量并觸發(fā)警報,但受限于加密通信的隱蔽性,NDR難以深入分析通信內容。這時,EDR的介入成為關鍵。通過終端側EDR威脅信息的捕獲,有效幫助遠程服務團隊揭示攻擊者的行為模式,并及時采取隔離和清除措施。

01

發(fā)現異常網絡流量

(NDR完成檢測):

NDR檢測到了公司內部網絡中某個用戶賬戶產生了異常的大量網絡流量的情況。這種流量模式與正常用戶行為不符,NDR觸發(fā)了警報,MSSP平臺提醒遠程服務團隊介入。

02

分析FRP服務器的連接

(NDR完成檢測):

遠程服務團隊介入通過MSSP平臺收集的NDR信息分析發(fā)現,這些異常流量的目標是公司內部的FRP服務器。NDR在這一過程中識別到賬戶與服務器的連接,并記錄下相關的網絡流量,以及連接的頻率和持續(xù)時間,以便進一步的調查和分析。

03

無法解密加密通信內容

(EDR完成檢測):

由于FRP通信采用了加密,NDR無法直接解密通信內容。此時,MSSP平臺串聯的EDR信息發(fā)揮作用,通過記錄受影響終端設備的活動,捕獲到與FRP連接相關的終端設備,并記錄下連接終端設備的行為和活動。

04

識別未經授權的訪問行為

(EDR完成檢測):

通過分析受影響的終端設備的活動,發(fā)現了異常的未經授權的訪問行為。遠程服務團隊通過分析受影響的終端設備的日志、進程活動等信息,確定攻擊者通過FRP成功訪問了內部網絡,進行了未經授權的操作。

05

確定攻擊影響和后續(xù)響應

(EDR完成檢測):

遠程服務團隊進一步利用EDR分析攻擊的影響,確定攻擊者可能獲取的敏感信息或者對系統(tǒng)進行的其他惡意操作。

06

遠程服務團隊采取行動:

遠程服務團隊綜合研判后第一時間通知用戶,并協(xié)助隔離受感染的終端設備,并清除了攻擊者可能留下的惡意文件,以阻止攻擊的進一步擴散和損害。

場景三:

Shiro配置錯誤導致的安全風險

概述:攻擊者利用Shiro框架的配置錯誤繞過了身份驗證。NDR完成檢測到異常的身份驗證流量,但無法深入到應用程序層面進行分析。EDR的介入使得遠程服務團隊能夠捕獲到異常的身份驗證嘗試,并識別出攻擊者利用已知漏洞的行為,有效遏制了潛在的數據泄露。

01

檢測到異常身份驗證行為

(NDR完成檢測):

NDR檢測到了公司內部網絡中某個用戶賬戶產生了異常的身份驗證行為。這種行為可能表現為頻繁的身份驗證失敗嘗試或者在非常規(guī)時間段的登錄嘗試,與正常用戶行為不符,NDR觸發(fā)了警報,遠程服務團隊介入。

02

分析身份驗證流量

(NDR完成檢測):

遠程服務團隊通過NDR進一步分析異常的身份驗證流量,檢測到其中存在與Shiro框架相關的特征的流量。

03

檢測到Shiro配置錯誤

(NDR完成檢測):

?NDR檢測到與Shiro框架相關的配置錯誤或異常行為,如常見的默認配置未更改、權限配置錯誤等情況。遠程服務團隊判斷這些配置錯誤可能導致了安全漏洞,使得攻擊者能夠繞過身份驗證,以管理員或其他授權用戶的身份登錄系統(tǒng)。

04

確定繞過身份驗證的嘗試

(EDR完成檢測):

由于NDR無法深入分析應用程序層面的身份驗證過程,MSSP平臺串聯的EDR信息發(fā)揮作用,EDR捕獲到異常的身份驗證嘗試行為,如使用已知的漏洞繞過Shiro身份驗證的攻擊行為。

05

確定攻擊影響和后續(xù)響應

(EDR完成檢測):

遠程服務團隊利用EDR側信息進一步分析攻擊的影響,確定攻擊者可能獲取的敏感信息或者對系統(tǒng)進行的其他惡意操作。

06

遠程服務團隊采取行動:

遠程服務團隊綜合研判后第一時間通知用戶,并協(xié)助隔離受感染的終端設備,并清除了攻擊者可能留下的惡意文件,以阻止攻擊的進一步擴散和損害。同時協(xié)助并跟蹤用戶修復Shiro配置錯誤,配合加強身份驗證和授權控制。

隨著網絡安全威脅的不斷演進,EDR和NDR在MDR服務中共同構成了一個堅實的安全防線。實際案例已經反復證明,通過融合NDR在網絡層面的廣泛監(jiān)控和EDR在終端層面的深入分析,組織才能夠真正構筑一個全面而強大的安全防護體系。

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態(tài)勢感知

態(tài)勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業(yè)互聯網安全

工業(yè)互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務